- Portfolio

-

Medien

- Medien

- Softeq-News

- Blog

- Häufig gestellte Fragen

- Entwicklung von IoT-Lösungen

- Digitale Transformation

- Entwicklung von Embedded Lösungen

- Hardwaredesign

- Venture Studio

- Kontakt

- ADAS-Lösung für Elektrofahrzeuge

- Mobile App, Web und Firmware für ein intelligentes Babybett

- PCB-Designverifizierung für ein automobiles Radarsensorsystem

- Gerätemanagement-Suite für smarte Thermostate und Raumluftqualität-Sensoren von Daikin

Client-Server-Anwendung für die Einstellung vertrauenswürdiger Geräte

Anwendung zur Geräteüberprüfung und Erkennung von unberechtigten Eingriffen in das System

Ein internationales Technologieunternehmen, das auf die Entwicklung, Herstellung und Vermarktung von Unterhaltungselektronik, PCs und damit verbundene Dienstleistungen spezialisiert ist.

Case Highlights

- Führt beim ersten Systemstart eine automatische Geräteüberprüfung durch

- Überprüft die beim ersten Systemstart erzeugten Systemdaten mit den im Werk eingestellten Parametern mittels Kreuzvalidierung

- Benachrichtigt den Nutzer über die erfolgreiche Überprüfung und etwaige Manipulationsvorfälle

- Erzeugt Berichte über den Gerätezustand

Projektinformationen

Z&M (Zeit und Materiale)

Agile

Desktop-Entwickler

Java-Entwickler

.NET-Entwickler

Projektleiter

Problem

Lenovo hat beschlossen, Unternehmen bei der Einhaltung interner Sicherheitspraktiken zu unterstützen. Zu diesem Zweck wollte das Unternehmen den ThinkPad-Laptops, die an Firmenkunden vertrieben werden, eine zusätzliche Sicherheitsstufe hinzufügen.

Der Kunde suchte nach einer Lösung, die folgendes gewährleistet:

- Endnutzer erhalten ihre Geräte mit vertrauenswürdigen Anwendungen, Daten und Diensten

- Es wurden keine Änderungen am System vorgenommen, nachdem die Geräte das Werk verlassen hatten

Herausforderung

Das Team von Softeq musste die Lösung gemäß den Spezifikationen von Intel für die Gerätezertifizierung entwickeln.

Lösung

Überblick

Softeq hat eine Client-Server-Lösung entwickelt, die Geräte überprüft und Manipulationen und Manipulationsversuche aufdeckt. Das System besteht aus drei Teilen:

Local Attestation Service

- Initiiert den Verifizierungsprozess

- Sammelt Daten und überträgt sie an den Server

- Empfängt einen Bericht über den Zustand

User Interface

- Bedient den lokalen Verifizierungsdienst

- Benachrichtigt über eine erfolgreiche Überprüfung oder über unbefugte Änderungen am System, wie z. B. installierte Software oder geänderte Konfigurationen

Remote Device Health Attestation Server

- Erfasst Geräteparameter, um Messungen mit den Produktionsspezifikationen zu vergleichen

- Erzeugt Zustandsberichte

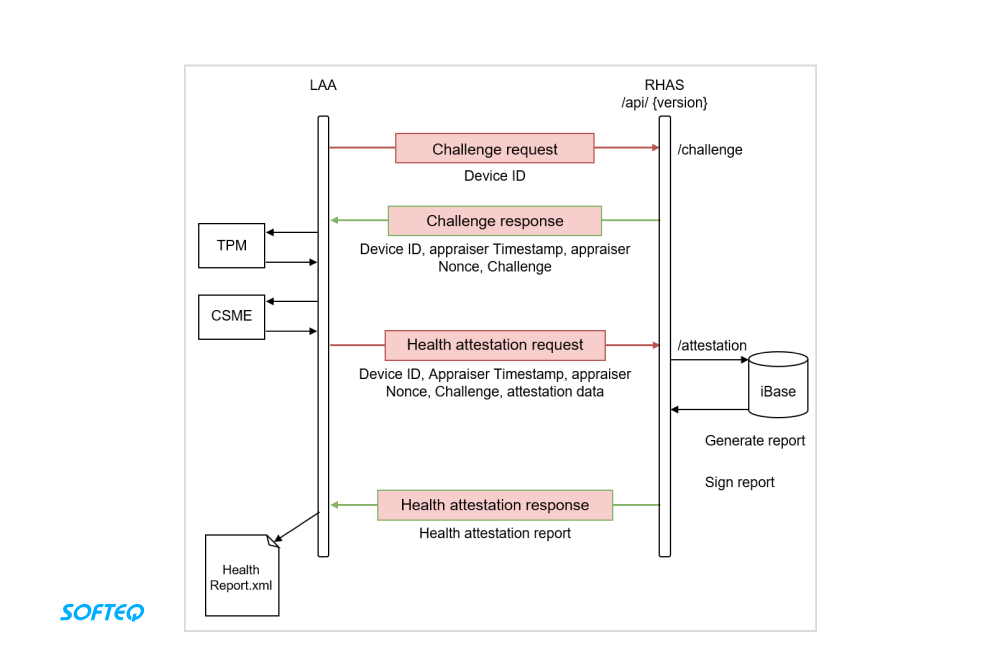

Wie die Gerätezertifizierung funktioniert

Der Ablauf der Gerätezertifizierung beginnt mit dem ersten Startvorgang.

- Der Local Attestation Agent (LAA) stellt eine Verbindung zu einem cloudbasierten Remote Health Attestation Server (RHAS) her.

- Der Server empfängt die Geräte-ID und sendet eine Challenge-Antwort an den LAA, um die folgenden Geräteparameter zu erfassen:

- Verifizierungsdaten, die in einem Converged Security and Management Engine (CSME)-Modul auf dem Chip des Geräts gespeichert sind

- TPM-Quote (Trusted Platform Module), die eine Digest-Authentifizierung und eine sichere Autorisierung auf dem Server ermöglicht - Wenn RHAS die erforderlichen Daten gesammelt hat, validiert es Geräteparameter anhand der Produktionsspezifikationen.

- Der Server erstellt einen validierten Bericht über den Zustand des Geräts.

- LAA verwendet diesen Bericht, um Nutzer über das Dashboard über die erfolgreiche Verifizierung oder etwaige Schwachstellen zu informieren

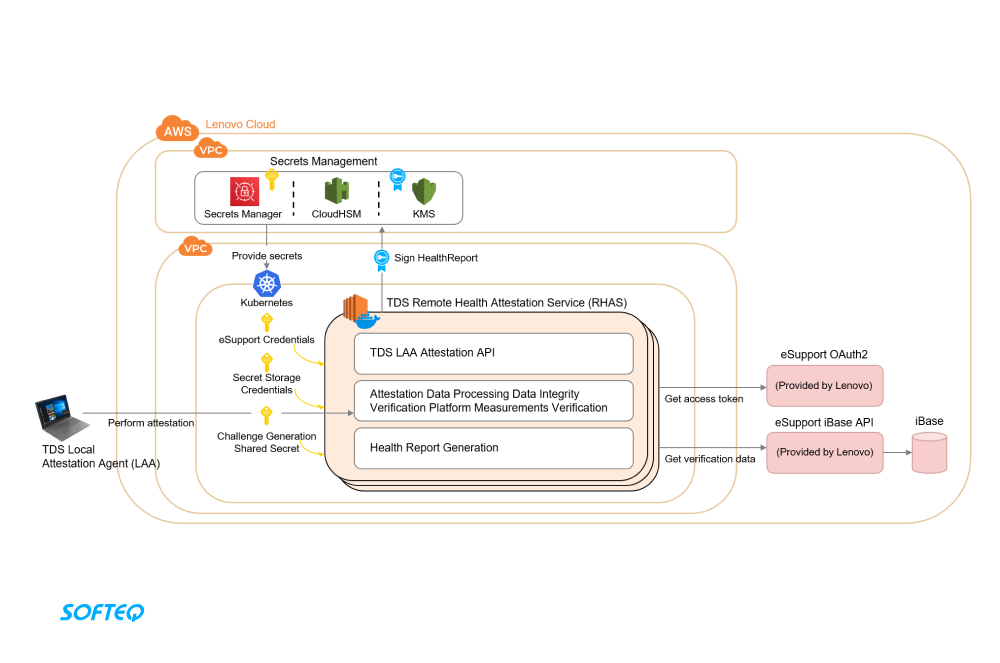

Zusammensetzung der Lösung

Die Lösung basiert auf der Amazon Virtual Private Cloud (VPC) – einer isolierten, sicheren privaten Cloud innerhalb von AWS.

Bericht über den Zustand

Zustandsberichte sind XML-Dateien, die die erfolgreiche Geräteverifizierung überprüfen und über die Integrität des Geräts/Systems berichten.

Der Bericht enthält:

- Session-ID

- Zeitstempel

- Seriennummer des Laptops

- BIOS-Nummer

- Statusbericht

- Richtlinien zur Verifizierung des Geräts

Der Bericht enthält auch ein Protokoll, das Informationen über das Starten und Sperren/Entsperren oder nicht autorisierte Änderungen enthält.

Ein "ungesunder" Berichtsstatus kann auf einen unbefugten Zugriff hinweisen oder darauf, dass die Verifizierungsanfrage unter dem Tisch auf einen anderen Server übertragen wurde.

Sicherheit

Wir gewährleisten den Datenschutz auf Grundlage der Sicherheitsanforderungen von Lenovo und Intel.

Die Sicherheitsfunktionen der Lösung umfassen:

- Die Direct Anonymous Attestation (DAA) – ein kryptografisches Primitiv, das die Fernauthentifizierung eines vertrauenswürdigen Computers ermöglicht und gleichzeitig die Privatsphäre des Nutzers schützt.

- Das digitale Siegel, das werkseitig eingestellt und beim ersten Systemstart aktiviert wird. Das Ereignis der Geräteversiegelung wird im CSME-Modul gespeichert.Dieses Modul befindet sich in den Intel-Chips und das Ereignisprotokoll enthält.

- Das TPM-Modul – ein spezieller Mikrocontroller, der die Hardware durch integrierte kryptografische Schlüssel schützt. TPMs enthalten sowohl öffentliche als auch private Schlüssel. Die öffentlichen Schlüssel, die in der Produktionsdatenbank gespeichert sind, autorisieren die TPMs auf dem Server.

- Der AWS Secrets Manager – speichert Schlüssel, die den sicheren Zugriff auf die Produktionsspezifikationen unterstützen.

- Der Server erstellt eine digitale Signatur eines Zustandsberichts mit dem Elliptic Curve Digital Signature Algorithm (ECDSA), einem kryptografischen Verschlüsselungsalgorithmus, der zur Sicherung der Kommunikation verwendet wird.

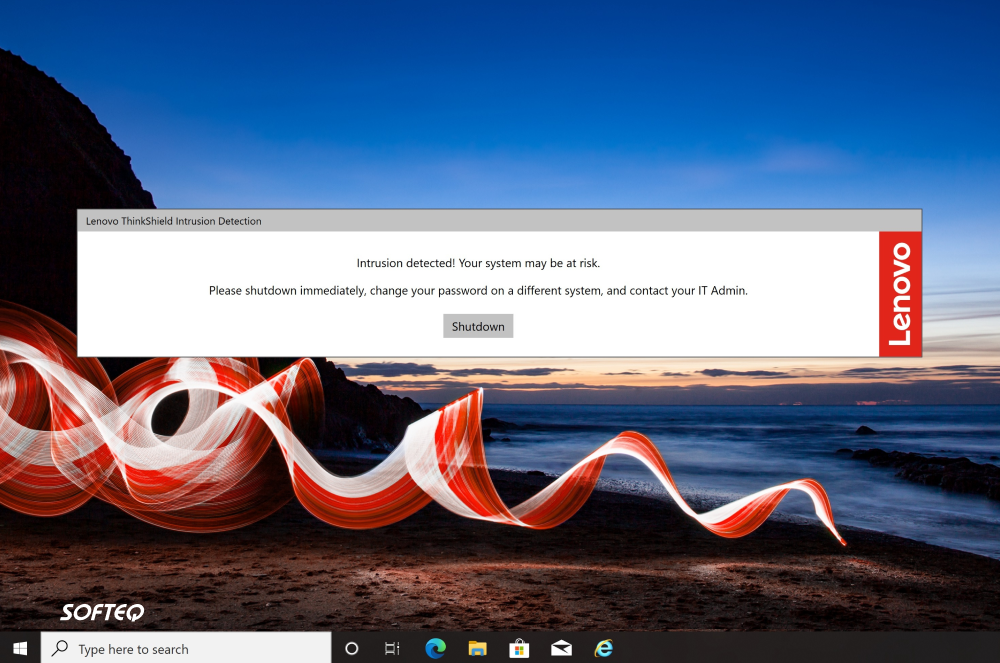

User Interface

Eine Desktop-Schnittstelle unterstützt den Prozess der Gerätezertifizierung auf der Nutzerseite. Ein einfaches Pop-up-Fenster benachrichtigt die Nutzer über die erfolgreiche Verifizierung, warnt beim Verlust der Netzwerkverbindung und alarmiert bei unbefugten Zugriffsversuchen.

Ähnliches Projekt geplant?

Senden Sie ihre Anforderungen und erhalten Sie eine profunde Einschätzung Anfrage senden

Ergebnisse

Eine ready-to-Install App

Softeq hat eine Client-Server-Anwendung entwickelt, die eine Geräteüberprüfung durchführt und unbefugte Zugriffe aufdeckt. Die Lösung verifiziert, dass ein werkseitig versiegeltes Gerät auf dem Weg zum Käufer keine Veränderungen erfahren hat, und hilft so Unternehmen bei der Einhaltung interner Sicherheitspraktiken.

Der Geräteprüfungsdienst wurde für die Integration in die Lenovo-Laptop-Produktreihe für Unternehmen vorbereitet.

Ähnliche Projekte