- Portfolio

-

Medien

- Medien

- Softeq-News

- Blog

- Häufig gestellte Fragen

- Entwicklung von IoT-Lösungen

- Digitale Transformation

- Entwicklung von Embedded Lösungen

- Hardwaredesign

- Venture Studio

- Kontakt

- ADAS-Lösung für Elektrofahrzeuge

- Mobile App, Web und Firmware für ein intelligentes Babybett

- PCB-Designverifizierung für ein automobiles Radarsensorsystem

- Gerätemanagement-Suite für smarte Thermostate und Raumluftqualität-Sensoren von Daikin

IoT Healthcare Security: Wie man sensible Daten sichert

Medizinische Geräte mit Internetzugang haben die Interaktion zwischen Arzt und Patient bequemer gemacht – aber weniger sicher. Eine Studie ergab, dass über die Hälfte der IoT-Geräte in Krankenhäusern anfällig für Hackerangriffe sind. Vertrauliche Patientendaten werden inzwischen für viel Geld im Dark Web verkauft. Es ist also kein Wunder, dass das Gesundheitswesen Jahr für Jahr das häufigste Ziel von Cyberkriminalität ist.

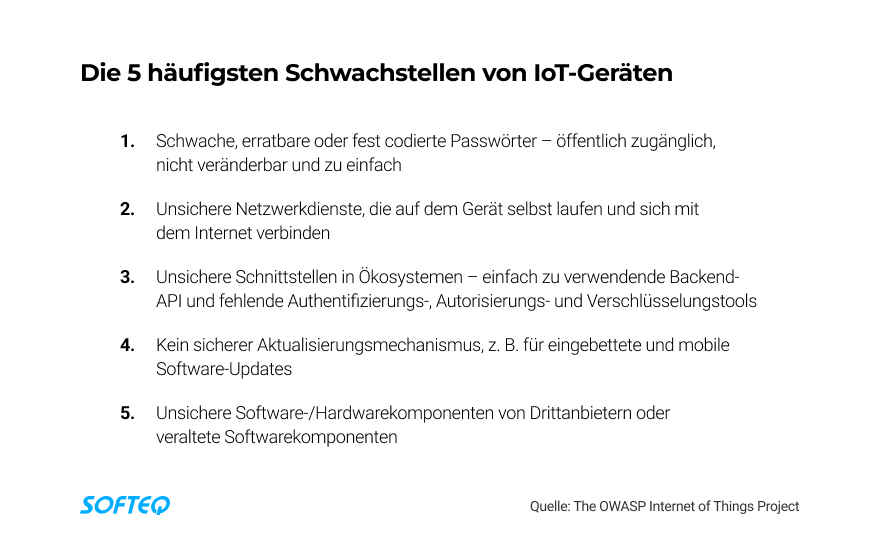

Für die Entwickler von Softwarelösungen für das Gesundheitswesen ist es heute von entscheidender Bedeutung, der IoT-Cybersicherheit höchste Priorität einzuräumen. Dieser Artikel nennt die häufigsten Sicherheitslücken im IoT im Gesundheitswesen und zeigt Ihnen, wie Sie diese schließen können. Praktische Tipps und Ratschläge haben wir Ihnen auch am Ende des Artikels zusammengestellt.

Gefahr 1: Die wachsende Zahl medizinischer Geräte

Die niedrigen Kosten für Sensoren haben IoT-Geräte im Gesundheitswesen zugänglicher gemacht. Dank eines schnellen Internetzugangs können sie mit einem einzigen Netz verbunden werden. Außerdem bringt KI in Verbindung mit IoT zahlreiche Vorteile mit sich: Die Patientenerfahrung verbessert sich und Diagnosen können schneller gestellt werden. In Zeiten der Pandemie, als Social Distancing das Gebot der Stunde war, erwiesen sich intelligente medizinische Geräte ebenfalls als praktisch. Die Folge ist, dass diese Art von Lösungen zunehmend innerhalb und außerhalb des Krankenhauses eingesetzt werden. Heute kann ein Krankenhaus mit 500 Betten 7.500 Geräte haben, von denen die meisten vernetzt sind.

Datenschutzverletzungen, Malware und Viren sind heute eine häufige Bedrohung für medizinische Geräte. Nozomi Networks hat eine Liste der Lösungen erstellt, die am anfälligsten für Hackerangriffe sind, darunter Infusionspumpen, implantierbare Geräte und drahtlose Vitalmonitore. Jedes kompromittierte Gerät stellt eine Bedrohung für das gesamte RPM-System dar. Es besteht aus vielen Elementen – von biometrischen und mobilen Geräten bis hin zu virtuellen Servern. So kann beispielsweise ein schwaches Passwort auf einem Gerät den Zugriff auf die gesamte Infrastruktur mit vertraulichen Patientendaten ermöglichen.

Für eine effektive IoT-Cybersicherheit ist es besser, den Schutz aller Endpunkte von vornherein zu planen. Stellen Sie zum Beispiel sicher, dass alle Nutzer verpflichtet sind, sichere Passwörter zu verwenden. Eine weitere effektive Lösung ist die Einführung einer Multi-Faktor-Authentifizierung.

Gefahr 2: Die Verbreitung der Telemedizin

Ursprünglich konzentrierte sich die Telemedizin auf abgelegene ländliche Gebiete, doch inzwischen gibt es eine Vielzahl von Apps für alle. Auch COVID-19 spielte für diese Verbreitung eine Rolle. Heutzutage können Patienten Online-Termine mit Gastroenterologen oder Kardiologen vereinbaren. Sie können eine Fernbehandlung anfordern. Darüber hinaus hat sich die virtuelle Betreuung von persönlichen Videokonferenzen zu Gruppensitzungen entwickelt. Gruppenpsychotherapie ist ein Beispiel dafür.

Telemedizin umfasst den Einsatz von tragbaren Geräten, implantierbaren Sensoren und Cloud-Datenbanken. Für jedes dieser Produkte sind robuste IoT-Cybersicherheitsmaßnahmen erforderlich. So werden beispielsweise Daten von virtuellen Beratungen in Datenbanken gespeichert. Wenn die Datenbank Sicherheitslücken aufweist, sind Datenlecks möglich. Datenlecks können zu Klagen führen und den Ruf nachhaltig schädigen.

Ohne globale Regulierung der Telemedizin ist die Situation noch komplizierter. Heute kann sich die Sicherheitsausstattung der einzelnen Anwendungen von Produkt zu Produkt unterscheiden. Und wenn Sie nicht genügend Ressourcen für die Cybersecurity im IoT haben und niemand die Sicherheit überwacht, können Cyberkriminelle diese Schwachstelle ausnutzen.

Die Sicherung der Netzwerkverbindungen ist für Telemedizinlösungen von entscheidender Bedeutung. Es wäre sinnvoll, mehr als eine Art der Verifizierung hinzuzufügen. Sicherheits-Token und Retina-Scans sind einige Beispiele. Sobald Daten in der Cloud gespeichert werden, sind eine starke Konfiguration und eine Multi-Faktor-Authentifizierung für die Cloud-Umgebung unerlässlich.

Gefahr 3: Die Verwendung von veralteten Systemen

Veraltete Systeme sind eine der größten Herausforderungen für die Cybersecurity beim Einsatz des IoT im Gesundheitswesen. Laut Kaspersky verwenden zwei Drittel der Organisationen im Gesundheitswesen medizinische Geräte mit einem veralteten Betriebssystem. So erhöhen beispielsweise Windows XP oder MS-DOS die Zahl der Sicherheitsrisiken erheblich. Außerdem erhalten ältere Geräte möglicherweise keine OTA-Updates. Dies erleichtert es Cyberkriminellen, an vertrauliche Daten heranzukommen, selbst wenn ein Netzwerk sicher ist.

Dabei sind die Schwachstellen ungesicherter Netze nichts Neues. Vor ein paar Jahren gab es beispielsweise eine Warnung vor den HL7-Standards. Diese werden üblicherweise für die Übertragung von klinischen und administrativen Daten zwischen Softwareanwendungen verwendet. Außerdem verbinden sie häufig veraltete Geräte und Systeme in Krankenhäusern und sind auf ungesicherte Weise implementiert. Für die Infrastruktur im Gesundheitswesen ist dieses Fehlen einer verschlüsselten und validierten Datenübertragung ein großes Risiko.

Darüber hinaus können Cyberkriminelle Lücken in Altsystemen finden und diese für Erpressungsversuche ausnutzen. Der Großteil der Angriffe auf das Gesundheitswesen ist Ransomware. Ransomware blockiert den Zugriff auf das Gerät. Für die Wiederherstellung wird ein Lösegeld erpresst. Während der Pandemie gab es mehrere Ransomware-Angriffe. Ryuk ist derzeit die wichtigste Erpressersoftware, die Organisationen im Gesundheitswesen angreift. Die Lösegeldforderungen liegen zwischen 100.000 und 500.000 US-Dollar.

Um solche Verluste zu vermeiden, ist es sinnvoll, Betriebssysteme und mobile Software auf dem neuesten Stand zu halten. Stellen Sie sicher, dass Fehler regelmäßig behoben werden, und fügen Sie zusätzliche Sicherheitsebenen für die Breitbandkommunikation hinzu.

KI kann große Datenmengen analysieren und Sicherheitsrisiken erkennen. Hier finden Sie weitere Einsatzmöglichkeiten für künstliche Intelligenz in der Praxis.

Gefahr 4: Der Einsatz veralteter Hardware

Veraltete Hardware birgt mehr Anfälligkeiten für IoT im Gesundheitswesen. Die Hersteller konzentrieren sich vielleicht auf neue Modelle und vergessen, alte Geräte zu aktualisieren. Aber eine Lösung ohne neue Patches und Fehlerbehebungen ist anfällig. Ein nicht gepatchtes Gerät kann zum Beispiel mit einem bösartigen Code infiziert werden. Dadurch wird die gesamte Infrastruktur gefährdet. Eingebaute Mikrochips können eine noch größere Bedrohung darstellen.

Gesundheitseinrichtungen verfügen heute unter anderem über Hardware, die über 10 Jahre alt ist und deren Komponenten nur schwer zu ersetzen sind. Mit Blick auf die Sicherheit sollte man die Lebensdauer der Geräte berücksichtigen. Es ist äußerst wichtig, sicherzustellen, dass Hardwarehersteller Sicherheits-Patches und Bugfixes liefern und die Geräte unterstützen. Andernfalls ist es unmöglich, gesetzliche Vorschriften einzuhalten.

Um all diese Probleme zu vermeiden, sollten Sie darauf achten, dass Ihr Gerät eine lange Lebensdauer hat. Achten Sie darauf, dass es möglich ist, Konfigurationen und Sicherheits-Patches zu aktualisieren. Hier kann zum Beispiel der OTA-Mechanismus eine praktische Unterstützung sein. Er kann Ihnen helfen, die sich ändernden Vorschriften einzuhalten.

Gefahr 5: Medjacking von medizinischen Geräten

Medjacking bedeutet wörtlich die Entführung eines medizinischen Geräts. Um vertrauliche Informationen zu stehlen, implementieren Kriminelle bösartigen Code und verschaffen sich Zugang. Im schlimmsten Fall kann ein Angreifer ein Gerät wie eine Infusionspumpe, die Medikamente in den Blutkreislauf des Patienten einspeist, unter seine Kontrolle bringen. Im Endeffekt werden durch Medjacking also Menschenleben in Gefahr gebracht.

Medizinische Geräte sind die schwächste Hintertür für den Zugang. Wenn man sich Zugang zu einem einzigen Gerät verschafft, kann man auf ein ganzes Netzwerk von Geräten und Anlagen zugreifen. Diese können von drahtlosen Blutdruckmanschetten, die Daten an die elektronische Patientenakte senden, bis hin zu MRT-Geräten und Chirurgierobotern reichen.

In solchen Fällen ist es wichtig, jedes Gerät richtig zu sichern. Damit meinen wir die Verwendung aktueller Hard- und Software, die Gewährleistung einer starken Netzwerkkonnektivität und die Erkennung von Sicherheitsrisiken durch KI. Es kann sinnvoll sein, mehr als eine Art der Zugangskontrolle zu kombinieren – für Netzwerke und für den Nutzerzugang. RFID-Etiketten mit BLE-Beacons können außerdem Vermögenswerte vor Diebstahl schützen.

6 Maßnahmen für Cybersecurity bei IoT im Gesundheitswesen

Für eine effektive IoT-Cybersecurity muss jeder Endpunkt innerhalb und außerhalb des Krankenhauses geschützt werden. Dazu gehören Geräte, Gateways, Cloud-Verbindungen und Nutzerzugangspunkte. Sie brauchen starke IoT-Dienste von Anfang an. Hier finden Sie eine Checkliste mit gängigen Maßnahmen.

Maßnahme 1. Haben Sie von Anfang an die Sicherheit im Blick und halten Sie die Technologie auf dem neuesten Stand

Bauen Sie mit einem sicherheitsorientierten Ansatz und stellen Sie die Cybersicherheit in den Mittelpunkt jeder Entscheidung. Das bedeutet auch, dass Sie von Anfang an für Sicherheit sorgen und erst später auf mögliche Bedrohungen achten. Erwägen Sie insbesondere die Implementierung eines angemessenen Schutzes auf Hardware-Ebene und fügen Sie Mechanismen zur Aktualisierung der Firmware hinzu. Achten Sie darauf, dass eine regelmäßige Überprüfungen auf Sicherheitspatches und Fehlerbehebungen stattfinden.

Maßnahme 2. Schutz der Cloud-Umgebung

Hierbei sind Verschlüsselung, eine starke Konfiguration und die Multi-Faktor-Authentifizierung eine große Hilfe. Aber man kann noch mehr tun und die Datenverarbeitung an den Edge verlagern. Mit Edge Computing können Daten lokal oder auf dem nächstgelegenen Server mit KI-Algorithmen verarbeitet werden. Dies erhöht sowohl die Gesamtgeschwindigkeit als auch die Sicherheit. 5G macht dies alles möglich. So können Sie vertrauliche Daten an der Quelle filtern und weniger über das Netz in die Cloud senden.

Maßnahme 3. Sichere Netzverbindungen

Die Verbindung von Geräten mit dem Netzwerk über WLAN oder Bluetooth ist praktisch. Allerdings entstehen dadurch auch Schwachstellen. Um Risiken zu verringern, sollten Sie den Datenaustausch zwischen Patienten- und Krankenhaussoftware schützen. Sie können zusätzliche Sicherheitsebenen für die Breitbandkommunikation schaffen und mehr als eine Art der Verifizierung anwenden. Beispiele für Verifizierungsmethoden sind Sicherheits-Token, Retina-Scans und Fingerabdrücke. Sie können auch verhindern, dass Nutzer hackbare Passwörter auf der technischen Seite erstellen.

Maßnahme 4. Netzsegmentierung anwenden

Netzwerksegmentierung bedeutet, dass die Sicherheitsbereiche in kleinere Zonen unterteilt werden. Dadurch wird ein getrennter Zugang zu verschiedenen Teilen des Netzes gewährleistet. Falls es zu einem erfolgreichen Angriff kommt, erreicht der Hacker ein einzelnes Segment und nicht das gesamte Netz. Die Segmentierung ermöglicht es Ihnen auch, den Datenverkehr in internen und externen Datenverkehr aufzuteilen. So können Kriminelle nicht auf die vertraulichen Daten von autorisierten Nutzern zugreifen.

Maßnahme 5. OTA-Updates einführen

Mit dem OTA-Mechanismus können Sie Anwendungen, Konfigurationen und Sicherheits-Patches "over the air" aktualisieren – über Mobilfunknetze. Das bedeutet, dass medizinische Geräte länger auf dem Markt bleiben können als solche, die nicht aus der Ferne aktualisiert werden können. Mit OTA ist es einfach, Firmware und Software auf dem neuesten Stand und sicher zu halten. Es ist auch eine gute Möglichkeit, Fehler zu beheben. Darüber hinaus helfen OTA-Updates bei der Einhaltung sich ändernder Vorschriften.

Maßnahme 6. Einsatz von KI

ML-Algorithmen und Datenanalyse können Unternehmen dabei helfen, ihre Systeme vor Cyberangriffen zu schützen. In der Praxis analysiert KI riesige Datenmengen und identifiziert Sicherheitsrisiken. KI macht es möglich, Malware-Bedrohungen und potenzielle Phishing-Angriffe zu erkennen. Darüber hinaus kann KI Ihnen helfen, Risiken zu erkennen und zu priorisieren und sofort auf Bedrohungen zu reagieren. Dieser Prozess kann automatisiert werden.

Schlusswort

Cyberkriminelle nutzen Malware, Ransomware und Phishing-Angriffe, um auf vertrauliche medizinische Daten zuzugreifen. Gesundheitsdienstleister und IoT-Unternehmen verlieren dadurch Geld und Ansehen. Um dies zu vermeiden, sollten Sie jeden Endpunkt innerhalb und außerhalb des Krankenhauses schützen. Zu den Endpunkten gehören Geräte, Gateways, Verbindungen und Zugangspunkte für Nutzer. Dabei können Sie sich Hilfe bei erfahrenen Anbietern holen – und Softeq kann das Unternehmen Ihrer Wahl sein.

Weitere Artikel zum Thema